13 Cách bảo mật website toàn diện chống hacker hiệu quả nhất

Thịnh Văn Hạnh

05/03/2026

2936 Lượt xem

Chia sẻ bài viết

Lỗi bảo mật website là điều khiến nhiều quản trị viên trang web phải đau đầu. Các lỗ hổng này khiến tin tặc dễ dàng tấn công và đánh cắp dữ liệu. Từ đó xâm phạm webiste của doanh nghiệp, gây ảnh hưởng đến khách hàng. Bài viết này BKNS sẽ giới thiệu đến bạn các cách bảo mật website thường gặp nhất và cách khắc phục chúng.

Tóm Tắt Bài Viết

- Bảo mật website là gì?

- Tại sao doanh nghiệp bắt buộc phải bảo mật website?

- 13 Cách bảo mật website toàn diện chống hacker hiệu quả nhất

- 1. Cài đặt SSL/TLS và chuyển hoàn toàn sang HTTPS

- 2. Thiết lập chính sách mật khẩu mạnh

- 3. Kích hoạt xác thực hai yếu tố (2FA)

- 4. Đổi URL đăng nhập mặc định

- 5. Cài đặt và cấu hình Web Application Firewall (WAF)

- 6. Ngăn chặn tấn công SQL Injection

- 7. Chống tấn công Cross-Site Scripting (XSS)

- 8. Ngăn chặn tấn công Brute Force

- 9. Áp dụng nguyên tắc phân quyền tối thiểu (Principle of Least Privilege)

- 10. Cập nhật CMS, plugin và theme định kỳ

- 11. Xóa tài khoản, plugin và theme không sử dụng

- 12. Triển khai chiến lược sao lưu theo quy tắc 3-2-1

- 13. Thiết lập hệ thống giám sát và cảnh báo xâm nhập 24/7

- Những loại tấn công mạng đe dọa website doanh nghiệp hiện nay

Bảo mật website là gì?

Bảo mật website là tập hợp các biện pháp kỹ thuật, quy trình vận hành và chính sách kiểm soát nhằm bảo vệ website, ứng dụng web cùng toàn bộ dữ liệu liên quan khỏi truy cập trái phép, tấn công mạng hoặc rò rỉ thông tin. Mục tiêu cốt lõi là đảm bảo tính bảo mật (confidentiality), toàn vẹn (integrity) và sẵn sàng (availability) của hệ thống.

Trong thực tế, bảo mật website không chỉ dừng ở việc cài đặt tường lửa hay phần mềm chống mã độc. Hệ thống được xây dựng theo nguyên tắc Defense in Depth – phòng thủ nhiều lớp. Từ bảo mật máy chủ, mã nguồn, cơ sở dữ liệu, đến kiểm soát quyền truy cập và giám sát lưu lượng truy cập, mỗi lớp đều đóng vai trò như một hàng rào bảo vệ.

Nhờ đó, ngay cả khi một lớp phòng thủ bị vượt qua, các lớp còn lại vẫn tiếp tục giảm thiểu rủi ro và ngăn chặn thiệt hại.

Bảo mật website bao gồm các thành phần cốt lõi sau:

- Bảo mật truyền tải dữ liệu: Mã hóa dữ liệu di chuyển giữa máy chủ và trình duyệt thông qua giao thức SSL/TLS (HTTPS), đảm bảo thông tin không bị đánh cắp trong quá trình truyền.

- Bảo mật tầng ứng dụng: Bảo vệ code, cơ sở dữ liệu và logic nghiệp vụ của website khỏi các kỹ thuật tấn công như SQL Injection, XSS hay Command Injection.

- Bảo mật tầng hạ tầng: Kiểm soát quyền truy cập vào máy chủ, thiết lập tường lửa và giám sát lưu lượng mạng bất thường.

- Bảo mật xác thực và phân quyền: Đảm bảo chỉ đúng người, đúng vai trò mới được truy cập vào từng phần của hệ thống.

- Bảo mật dữ liệu: Mã hóa dữ liệu lưu trữ, sao lưu định kỳ và có phương án phục hồi khi xảy ra sự cố.

Tại sao doanh nghiệp bắt buộc phải bảo mật website?

- Tránh tổn thất tài chính trực tiếp và gián tiếp: Khi website bị tấn công, doanh nghiệp phải chi trả chi phí khắc phục, thuê chuyên gia xử lý sự cố, khôi phục dữ liệu và bồi thường (nếu có). Quan trọng hơn, doanh thu sẽ sụt giảm nghiêm trọng trong thời gian hệ thống gián đoạn, đặc biệt với mô hình thương mại điện tử.

- Bảo vệ uy tín thương hiệu: Một vụ rò rỉ dữ liệu có thể khiến khách hàng mất niềm tin ngay lập tức. Việc khôi phục hình ảnh thương hiệu thường mất nhiều năm và tốn kém hơn rất nhiều so với đầu tư bảo mật ngay từ đầu.

- Tuân thủ quy định pháp lý: Theo Nghị định 13/2023/NĐ-CP và Luật An toàn thông tin mạng, doanh nghiệp có trách nhiệm bảo vệ dữ liệu cá nhân. Vi phạm có thể dẫn đến xử phạt hành chính hoặc trách nhiệm pháp lý nghiêm trọng.Duy trì thứ

- Thứ hạng SEO và khả năng hiển thị: Website nhiễm mã độc có thể bị Google cảnh báo hoặc loại khỏi kết quả tìm kiếm, gây thiệt hại lớn về lưu lượng truy cập và doanh thu.

13 Cách bảo mật website toàn diện chống hacker hiệu quả nhất

Có 13 cách bảo mật website toàn diện. Dưới đây là hướng dẫn triển khai chi tiết từng cách theo thứ tự ưu tiên, từ nền tảng đến nâng cao:

1. Cài đặt SSL/TLS và chuyển hoàn toàn sang HTTPS

SSL và TLS là giao thức mã hóa dữ liệu truyền giữa trình duyệt người dùng và máy chủ website. Khi được kích hoạt, toàn bộ thông tin nhạy cảm như mật khẩu, dữ liệu cá nhân hay thông tin thanh toán sẽ được mã hóa, giúp ngăn chặn các cuộc tấn công nghe lén (Man-in-the-Middle) và đánh cắp dữ liệu.

Doanh nghiệp có thể sử dụng chứng chỉ miễn phí từ Let’s Encrypt hoặc mua SSL trả phí tùy nhu cầu xác thực. Sau khi cài đặt trên hosting, cần cấu hình chuyển hướng 301 từ HTTP sang HTTPS để đảm bảo toàn bộ lưu lượng được mã hóa.

Đừng quên kiểm tra lỗi Mixed Content (tài nguyên vẫn tải qua HTTP) và theo dõi thời hạn chứng chỉ. Với Let’s Encrypt, SSL thường hết hạn sau 90 ngày và cần gia hạn định kỳ để tránh gián đoạn bảo mật.

>>> Có thể bạn quan tâm: Khắc phục lỗi kết nối qua SSL sử dụng chứng chỉ bảo mật chưa xác thực

2. Thiết lập chính sách mật khẩu mạnh

Mật khẩu yếu là một trong những nguyên nhân phổ biến nhất dẫn đến xâm nhập trái phép. Theo báo cáo Data Breach Investigations của Verizon, phần lớn sự cố bảo mật liên quan đến thông tin đăng nhập bị lộ hoặc dễ đoán. Vì vậy, doanh nghiệp cần áp dụng chính sách mật khẩu bắt buộc: tối thiểu 12 ký tự, bao gồm chữ hoa, chữ thường, số và ký tự đặc biệt; không tái sử dụng mật khẩu cũ; thay đổi định kỳ 3–6 tháng.

Đặc biệt, khu vực quản trị (admin panel) tuyệt đối không sử dụng mật khẩu mặc định như “admin123”. Để quản lý an toàn và đồng bộ, nên triển khai công cụ như Bitwarden hoặc 1Password, giúp lưu trữ, tạo mật khẩu mạnh và kiểm soát truy cập hiệu quả trong toàn tổ chức.

3. Kích hoạt xác thực hai yếu tố (2FA)

Xác thực hai yếu tố (2FA) bổ sung thêm một lớp bảo vệ ngoài mật khẩu truyền thống. Sau khi nhập đúng mật khẩu, người dùng phải xác minh bằng mã OTP từ ứng dụng như Google Authenticator hoặc qua SMS. Nhờ đó, ngay cả khi mật khẩu bị lộ, hacker vẫn không thể truy cập nếu thiếu mã xác thực tạm thời.

Với website dùng WordPress, bạn có thể cài plugin WP 2FA hoặc Google Authenticator để kích hoạt chỉ trong vài phút. Đối với hệ thống tự phát triển, thư viện như Speakeasy (Node.js) hoặc pyotp (Python) cho phép tích hợp chuẩn TOTP nhanh chóng. 2FA đặc biệt nên áp dụng cho tài khoản admin, hosting và cơ sở dữ liệu để giảm thiểu rủi ro chiếm quyền kiểm soát.

4. Đổi URL đăng nhập mặc định

Hacker thường sử dụng bot tự động để quét và thử đăng nhập hàng loạt vào các đường dẫn phổ biến như /wp-admin, /wp-login.php hoặc /admin. Đây là mục tiêu mặc định của hầu hết các cuộc tấn công brute force vì chúng dễ đoán và tồn tại trên hàng triệu website.

Việc đổi URL đăng nhập sang một đường dẫn riêng, ví dụ /portal-quan-tri-2025, giúp giảm đáng kể lượng truy cập tấn công tự động mà không cần cấu hình phức tạp. Với website sử dụng WordPress, bạn có thể dùng plugin như WPS Hide Login để thay đổi đường dẫn chỉ trong vài phút.

Dù không phải giải pháp bảo mật tuyệt đối, đây là lớp phòng thủ đơn giản nhưng hiệu quả, đặc biệt khi kết hợp cùng mật khẩu mạnh và 2FA.

5. Cài đặt và cấu hình Web Application Firewall (WAF)

Web Application Firewall (WAF) là lớp bảo vệ đứng giữa người dùng và máy chủ, có nhiệm vụ phân tích toàn bộ lưu lượng HTTP/HTTPS trước khi request được xử lý. Khi phát hiện payload độc hại như SQL Injection, XSS hoặc lệnh hệ thống bất thường, WAF sẽ tự động chặn và ghi log, giúp ngăn chặn tấn công ngay từ “cửa ngõ”.

Tại Việt Nam, nhiều doanh nghiệp lựa chọn Cloudflare nhờ tích hợp WAF và CDN, vừa tăng tốc độ tải trang vừa bảo vệ khỏi DDoS và bot độc hại. Ngoài ra, Sucuri Firewall là giải pháp dạng cloud, còn ModSecurity có thể cài trực tiếp trên Apache hoặc Nginx. Cấu hình đúng rule và theo dõi log định kỳ sẽ giúp WAF phát huy tối đa hiệu quả phòng thủ.

6. Ngăn chặn tấn công SQL Injection

SQL Injection xảy ra khi hacker chèn câu lệnh SQL độc hại vào các trường nhập liệu như form đăng nhập, ô tìm kiếm hoặc URL parameter nhằm thao túng cơ sở dữ liệu. Nếu không được kiểm soát, lỗ hổng này có thể dẫn đến rò rỉ dữ liệu khách hàng, chiếm quyền quản trị hoặc xóa toàn bộ bảng dữ liệu.

Biện pháp phòng thủ hiệu quả nhất là sử dụng Prepared Statements (Parameterized Queries). Với kỹ thuật này, dữ liệu người dùng được tách biệt hoàn toàn khỏi cấu trúc câu lệnh SQL, loại bỏ nguy cơ bị chèn mã độc.

Bên cạnh đó, cần áp dụng nguyên tắc Least Privilege: tài khoản database mà website sử dụng chỉ nên có quyền SELECT, INSERT, UPDATE; tuyệt đối không cấp quyền DROP hoặc DELETE toàn bộ bảng. Đây là lớp kiểm soát thiệt hại nếu sự cố xảy ra.

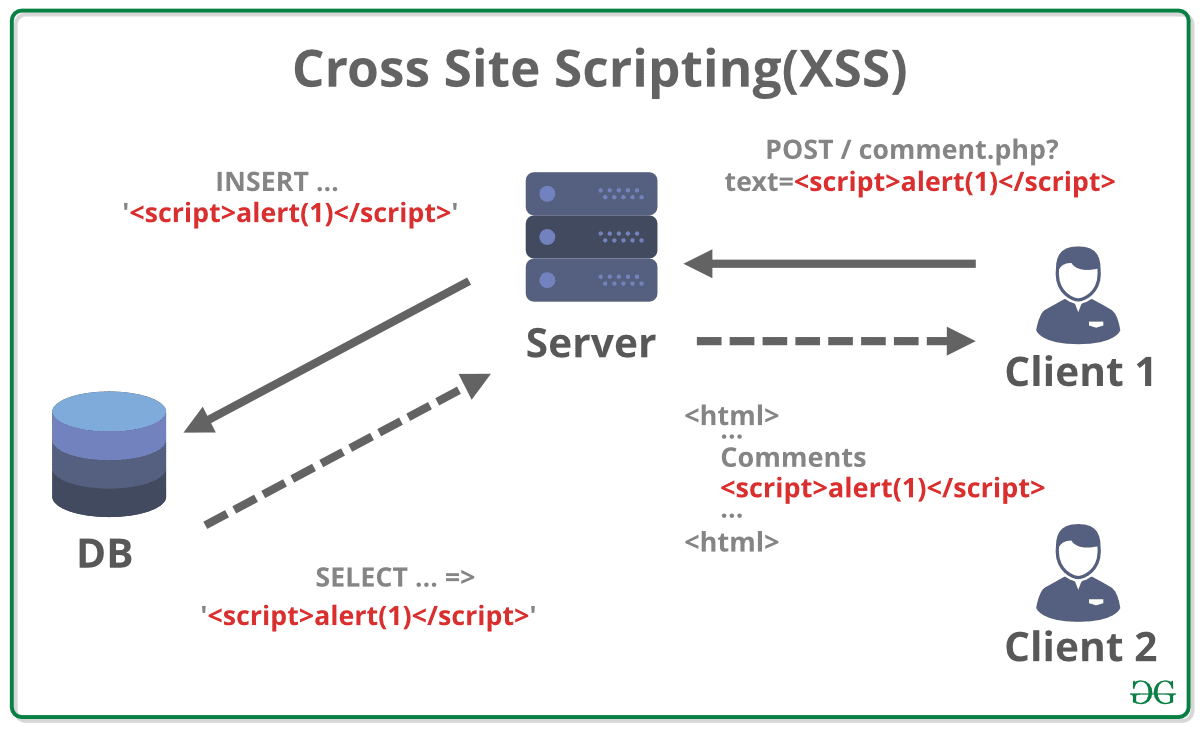

7. Chống tấn công Cross-Site Scripting (XSS)

Cross-Site Scripting (XSS) xảy ra khi hacker chèn mã JavaScript độc hại vào website, khiến đoạn script này được thực thi trên trình duyệt của người dùng khác. Hậu quả có thể bao gồm đánh cắp cookie, chiếm quyền session hoặc chuyển hướng nạn nhân sang trang giả mạo để lấy thông tin đăng nhập.

Để phòng chống XSS, trước hết cần escape hoặc encode toàn bộ dữ liệu đầu vào trước khi hiển thị ra HTML, đảm bảo nội dung người dùng nhập không bị thực thi như mã lệnh. Thứ hai, cấu hình Content Security Policy (CSP) header nhằm giới hạn nguồn script được phép tải và chạy trên website. Ngoài ra, khi cần hiển thị HTML do người dùng nhập, nên sử dụng thư viện sanitize như DOMPurify để loại bỏ thẻ và thuộc tính nguy hiểm.

8. Ngăn chặn tấn công Brute Force

Brute Force là hình thức tấn công trong đó bot tự động thử hàng nghìn, thậm chí hàng triệu tổ hợp mật khẩu cho đến khi tìm được thông tin đăng nhập chính xác. Nếu không có cơ chế bảo vệ, tài khoản quản trị website có thể bị chiếm quyền chỉ trong thời gian ngắn.

Biện pháp đầu tiên là giới hạn số lần đăng nhập sai, ví dụ 5 lần trong 15 phút, sau đó tạm thời khóa IP hoặc tài khoản. Thứ hai, thêm CAPTCHA sau vài lần nhập sai liên tiếp để phân biệt người dùng thật với bot tự động. Cuối cùng, áp dụng độ trễ ngẫu nhiên giữa các phản hồi đăng nhập nhằm làm chậm tốc độ thử mật khẩu hàng loạt. Khi kết hợp cùng mật khẩu mạnh và 2FA, các biện pháp này giúp giảm đáng kể nguy cơ bị tấn công Brute Force.

9. Áp dụng nguyên tắc phân quyền tối thiểu (Principle of Least Privilege)

Nguyên tắc phân quyền tối thiểu yêu cầu mỗi người dùng, tài khoản dịch vụ hoặc ứng dụng chỉ được cấp đúng quyền cần thiết để hoàn thành nhiệm vụ — không nhiều hơn. Cách tiếp cận này giúp giới hạn phạm vi thiệt hại nếu một tài khoản bị xâm nhập.

Ví dụ, với website sử dụng WordPress, nhân viên content chỉ nên có quyền “Editor” thay vì “Administrator”. Tương tự, nhân viên kỹ thuật mới không cần quyền truy cập vào cơ sở dữ liệu production nếu chưa thực sự cần thiết.

Quan trọng hơn, khi nhân sự nghỉ việc hoặc chuyển bộ phận, tài khoản phải được vô hiệu hóa ngay trong ngày. Việc để tồn tại “tài khoản ma” trong hệ thống là lỗ hổng bảo mật tiềm ẩn mà nhiều doanh nghiệp thường bỏ sót.

10. Cập nhật CMS, plugin và theme định kỳ

Phần lớn các cuộc tấn công website thành công đều khai thác những lỗ hổng đã được vá trong phiên bản phần mềm mới hơn. Điều này đồng nghĩa doanh nghiệp đã có “bản vá bảo mật” nhưng chưa kịp triển khai. Việc chậm cập nhật khiến website trở thành mục tiêu dễ dàng cho bot quét lỗ hổng tự động.

Doanh nghiệp nên thiết lập lịch kiểm tra và cập nhật hàng tuần cho core CMS như WordPress, Joomla hoặc Drupal, cùng toàn bộ plugin, theme và thư viện JavaScript liên quan.

Trước khi nâng cấp, cần sao lưu toàn bộ dữ liệu và thử nghiệm trên môi trường staging để đảm bảo không xảy ra xung đột hoặc lỗi hiển thị. Quy trình cập nhật có kiểm soát giúp duy trì tính ổn định và an toàn lâu dài cho website.

11. Xóa tài khoản, plugin và theme không sử dụng

Plugin và theme dù không kích hoạt vẫn tồn tại trên máy chủ và có thể chứa lỗ hổng bảo mật. Hacker hoàn toàn có thể khai thác các file lỗi thời này để thực hiện leo thang đặc quyền hoặc chèn mã độc. Vì vậy, nguyên tắc đơn giản là: không sử dụng thì phải xóa hoàn toàn, thay vì chỉ “Deactivate”.

Tương tự, các tài khoản người dùng không còn hoạt động cũng là điểm yếu tiềm ẩn. Đặc biệt nguy hiểm là những tài khoản “test” được tạo trong giai đoạn phát triển nhưng không được kiểm soát sau khi website đi vào vận hành. Doanh nghiệp nên rà soát định kỳ danh sách user, vô hiệu hóa hoặc xóa ngay các tài khoản không cần thiết. Việc giảm bề mặt tấn công (attack surface) sẽ giúp hệ thống an toàn và dễ quản lý hơn.

12. Triển khai chiến lược sao lưu theo quy tắc 3-2-1

Quy tắc 3-2-1 được xem là tiêu chuẩn vàng trong bảo vệ dữ liệu website. Doanh nghiệp cần duy trì 3 bản sao dữ liệu, lưu trên 2 loại phương tiện khác nhau (ví dụ: server và cloud), và đảm bảo 1 bản được lưu offsite ở vị trí địa lý tách biệt hoàn toàn. Cách tiếp cận này giúp giảm thiểu rủi ro mất dữ liệu do tấn công ransomware, lỗi phần cứng hoặc sự cố thiên tai.

Với website doanh nghiệp, nên tự động hóa quy trình backup: sao lưu toàn bộ hệ thống mỗi tuần, backup database hằng ngày và tạo bản sao tức thời trước mỗi lần cập nhật lớn. Tuy nhiên, sao lưu chỉ thực sự có giá trị khi có thể khôi phục thành công. Vì vậy, cần kiểm tra restore định kỳ để đảm bảo dữ liệu có thể phục hồi nhanh chóng khi xảy ra sự cố.

13. Thiết lập hệ thống giám sát và cảnh báo xâm nhập 24/7

Giám sát liên tục giúp doanh nghiệp phát hiện dấu hiệu tấn công trước khi thiệt hại lan rộng. Các chỉ số quan trọng cần theo dõi gồm: lưu lượng truy cập tăng đột biến (nghi ngờ DDoS), nhiều lần đăng nhập thất bại liên tiếp (Brute Force), thay đổi file hệ thống không được phê duyệt (nguy cơ malware) và các lỗi ứng dụng bất thường.

Với website dùng WordPress, có thể triển khai Sucuri Security để giám sát file và log truy cập. Hệ thống lớn hơn có thể sử dụng OSSEC hoặc các nền tảng SIEM như Datadog và Splunk.

Quan trọng nhất, cảnh báo phải được gửi tức thì qua email hoặc Slack để đội kỹ thuật phản ứng kịp thời, giảm thiểu rủi ro và thời gian gián đoạn.

Những loại tấn công mạng đe dọa website doanh nghiệp hiện nay

Có 6 loại tấn công mạng chính đang đe dọa website doanh nghiệp tại Việt Nam hiện nay, phân theo cơ chế hoạt động: tấn công từ chối dịch vụ (DDoS), lây nhiễm mã độc (Malware/Ransomware), khai thác lỗ hổng ứng dụng (SQL Injection/XSS), giả mạo danh tính (Phishing), tấn công chuỗi cung ứng (Supply Chain Attack) và khai thác lỗ hổng chưa có bản vá (Zero-day).

Bảng dưới đây tóm tắt 6 loại tấn công phổ biến nhất, cơ chế hoạt động, mức độ nguy hiểm và biện pháp đối phó tương ứng trong hệ thống 13 cách bảo mật:

| Loại tấn công | Cơ chế hoạt động | Mức độ nguy hiểm | Biện pháp đối phó (từ 13 cách) |

|---|---|---|---|

| DDoS | Gửi hàng triệu request đồng thời làm server quá tải, website không thể phục vụ người dùng thật | Rất cao — có thể làm tê liệt website hàng giờ đến hàng ngày | WAF + Cloudflare (Cách 5), Giám sát 24/7 (Cách 13) |

| Malware/Ransomware | Chèn code độc vào website hoặc server, mã hóa dữ liệu và đòi tiền chuộc | Cực kỳ cao — có thể mất toàn bộ dữ liệu vĩnh viễn | Cập nhật định kỳ (Cách 10), Backup 3-2-1 (Cách 12) |

| SQL Injection | Chèn câu lệnh SQL vào form nhập liệu để đọc, sửa hoặc xóa database | Cao — lộ toàn bộ dữ liệu khách hàng | Prepared Statements (Cách 6), WAF (Cách 5) |

| XSS | Chèn script độc vào trang web, chạy trên trình duyệt người dùng khác | Trung bình–Cao — đánh cắp session, cookie | Sanitize đầu vào (Cách 7), CSP header |

| Phishing | Tạo trang giả mạo giống hệt website thật để lừa người dùng nhập thông tin | Cao với người dùng cuối | SSL (Cách 1), 2FA (Cách 3) |

| Zero-day | Khai thác lỗ hổng chưa có bản vá, không có dấu hiệu cảnh báo trước | Cực kỳ cao — không có biện pháp phòng thủ hoàn hảo | WAF (Cách 5), Giám sát 24/7 (Cách 13), Backup (Cách 12) |

Trên đây là nội dung về các cách bảo vệ website thường gặp và cách khắc phục. BKNS hi vọng chúng sẽ giúp ích cho bạn trong việc bảo mật website tốt hơn.

Đừng quên truy cập website BKNS để đọc thêm nhiều thông tin hữu ích khác nữa nhé.

Xem thêm: