ARP Spoofing là gì? Hướng dẫn phát hiện và cách ngăn chặn

Thịnh Văn Hạnh

03/02/2026

2734 Lượt xem

Chia sẻ bài viết

Bạn có biết kẻ tấn công có thể âm thầm đứng giữa máy tính của bạn và Internet để đọc trộm tin nhắn, mật khẩu mà bạn không hề hay biết? Đó chính là ARP Spoofing (hay còn gọi là ARP Poisoning).

Trong bài viết này, chúng ta sẽ đi sâu vào cơ chế của cuộc tấn công Man-in-the-Middle nguy hiểm này, đồng thời hướng dẫn bạn cách sử dụng lệnh CMD để phát hiện và ngăn chặn nó triệt để.

Tóm Tắt Bài Viết

- ARP spoofing là gì? Tại sao giao thức ARP lại dễ bị tấn công?

- Cơ chế tấn công ARP Spoofing hoạt động như thế nào?

- Giao thức phân giải địa chỉ ARP là gì?

- Ưu điểm của giao thức ARP

- Giao thức ARP hoạt động như thế nào?

- Các loại ARP

- Tại sao giao thức ARP lại dễ bị tấn công?

- Cơ chế tấn công ARP Spoofing hoạt động như thế nào?

- Ví dụ về giao thức ARP

- Cách kiểm tra máy tính có bị ARP Spoofing không

- Giải pháp ngăn chặn ARP Spoofing hiệu quả

- Tóm lại

ARP spoofing là gì? Tại sao giao thức ARP lại dễ bị tấn công?

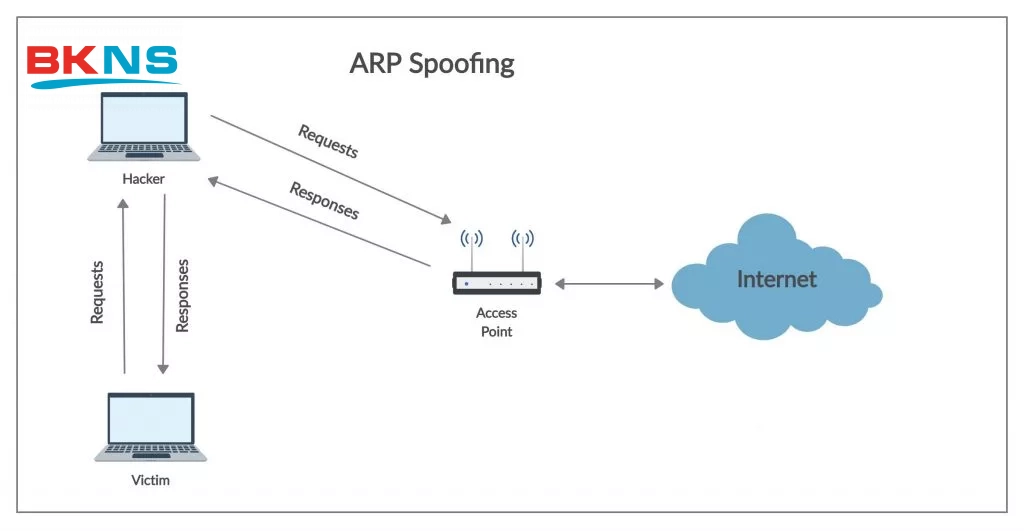

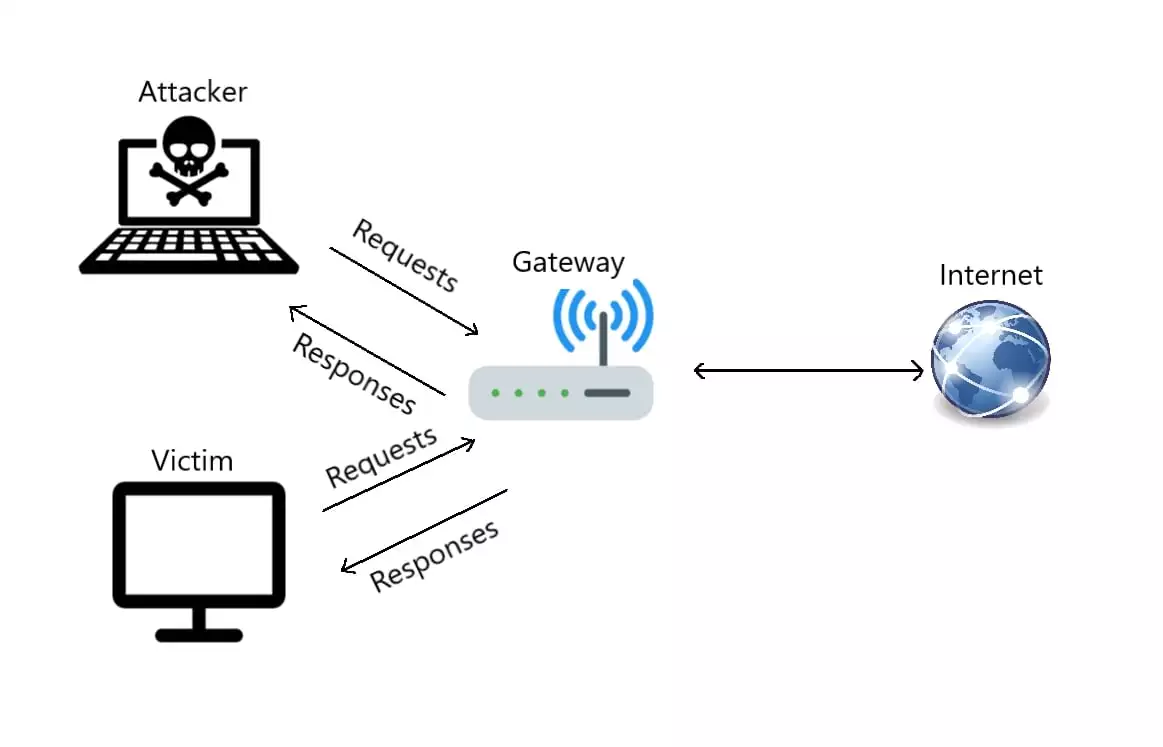

ARP spoofing còn được gọi là ARP poisoning, là một cuộc tấn công Man in the Middle (MitM) cho phép những kẻ tấn công chặn giao tiếp giữa các thiết bị mạng. Cuộc tấn công sẽ diễn ra như sau:

Để hiểu về tấn công, trước hết bạn cần hiểu cơ chế cơ bản. ARP (Address Resolution Protocol) là giao thức dùng để “hỏi đường” trong mạng nội bộ (LAN). Nó có nhiệm vụ dịch địa chỉ IP sang địa chỉ MAC.

Lỗ hổng chết người của ARP: Giao thức này hoạt động dựa trên “niềm tin”. Nó là một giao thức Stateless (phi trạng thái), nghĩa là:

- Các thiết bị sẽ tự động chấp nhận các gói tin cập nhật ARP (ARP Reply) ngay cả khi chúng không hề gửi yêu cầu hỏi.

- Không có cơ chế xác minh xem người trả lời có đúng là thiết bị thật hay không.

Chính vì sự “nhẹ dạ cả tin” này mà Hacker có thể dễ dàng giả mạo.

Cơ chế tấn công ARP Spoofing hoạt động như thế nào?

Hãy tưởng tượng ARP giống như việc điểm danh trong lớp học:

- Bình thường: Bạn (Máy A) hỏi: “Ai là Lớp trưởng (Router)?”. Lớp trưởng thật giơ tay: “Tớ đây, mã số X”.

- Khi bị tấn công: Khi bạn vừa hỏi, Kẻ mạo danh (Hacker) lập tức hét to hơn: “Tớ là Lớp trưởng đây, mã số Y”.

Do máy tính của bạn tin vào người trả lời nhanh nhất, nó sẽ cập nhật bảng ARP Cache với thông tin giả. Lúc này, toàn bộ dữ liệu bạn gửi ra Internet sẽ đi qua máy của Hacker trước.

Quy trình kỹ thuật (Technical Flow)

- Bước 1 – Quét mạng: Hacker dùng tool quét toàn bộ IP trong mạng LAN.

- Bước 2 – Gửi gói tin giả (Gratuitous ARP): Hacker gửi liên tục các gói tin ARP Reply giả mạo, nói rằng “IP của Router (Gateway) đang gắn với địa chỉ MAC của Hacker”.

- Bước 3 – Đầu độc (Poisoning): Máy nạn nhân cập nhật bảng ARP, trỏ lối ra Internet về phía máy Hacker.

- Bước 4 – Chuyển tiếp (Forwarding): Hacker bật chế độ “IP Forwarding” để nạn nhân vẫn vào mạng bình thường nhưng toàn bộ dữ liệu đã bị sao chép lại.

Giao thức phân giải địa chỉ ARP là gì?

Giao thức phân giải địa chỉ ARP (Address Resolution Protocol) được sử dụng để kết nối một địa chỉ IP với một địa chỉ MAC (Media Access Control) trong mạng LAN. ARP có vai trò quan trọng trong quá trình mapping (ánh xạ) này, vì địa chỉ IP và MAC có độ dài khác nhau và cần được chuyển đổi để các hệ thống có thể nhận diện và giao tiếp với nhau.

Trong mô hình mạng OSI (Open Systems Interconnection – Kết nối Hệ thống Mở), ARP hoạt động ở lớp liên kết dữ liệu. Lớp này đảm nhiệm việc thiết lập và hủy kết nối giữa các thiết bị vật lý và truyền dữ liệu. Địa chỉ IP, được đặt trong lớp mạng, là lớp chịu trách nhiệm chuyển tiếp gói dữ liệu qua các router. ARP đóng vai trò giao tiếp giữa hai lớp này.

Ưu điểm của giao thức ARP

Giao thức ARP (Address Resolution Protocol) có nhiều ưu điểm quan trọng:

Đơn giản và hiệu quả: ARP giúp định tuyến giao tiếp giữa địa chỉ IP và địa chỉ MAC một cách đơn giản và hiệu quả. Nó cho phép các thiết bị trong mạng tìm thấy địa chỉ MAC của một địa chỉ IP cụ thể mà không cần cấu hình trước.

Tự động ánh xạ: ARP cho phép các thiết bị tự động tạo ánh xạ giữa địa chỉ IP và địa chỉ MAC khi cần thiết. Điều này đảm bảo rằng các địa chỉ MAC sẽ được tìm thấy một cách linh hoạt và tự động khi cần thiết để thiết lập kết nối và truyền dữ liệu.

Bảo mật cao: Giao thức ARP có độ an toàn cao và không chứa nhiều lỗ hổng bảo mật. Điều này giúp ngăn chặn các cuộc tấn công và đảm bảo tính bảo mật của mạng.

Sử dụng phổ biến: ARP được sử dụng rộng rãi trong các mạng LAN và đã trở thành một phần quan trọng của việc kết nối và truyền dữ liệu giữa các thiết bị trong mạng.

Tóm lại, giao thức ARP mang lại nhiều lợi ích cho việc phân giải địa chỉ IP và địa chỉ MAC trong mạng LAN, bao gồm tính đơn giản, hiệu quả, tự động ánh xạ và bảo mật cao.

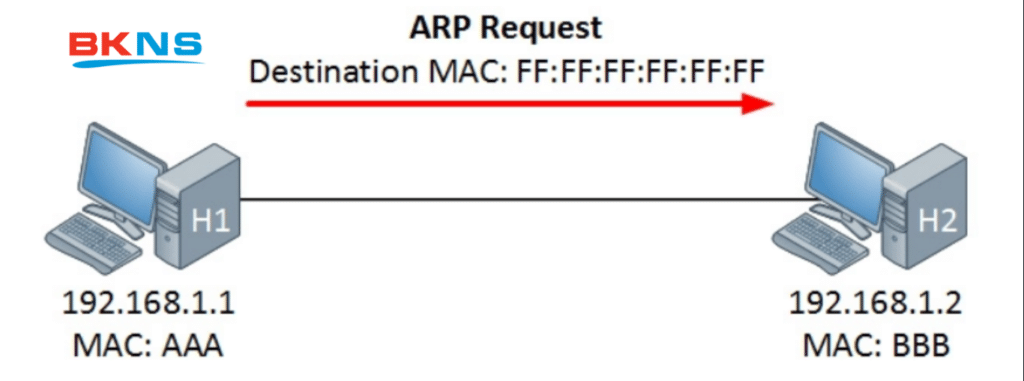

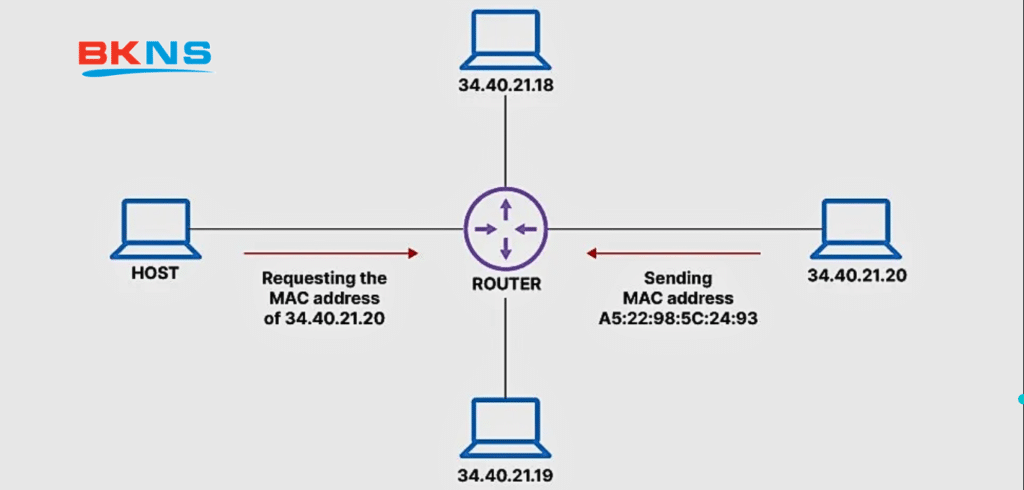

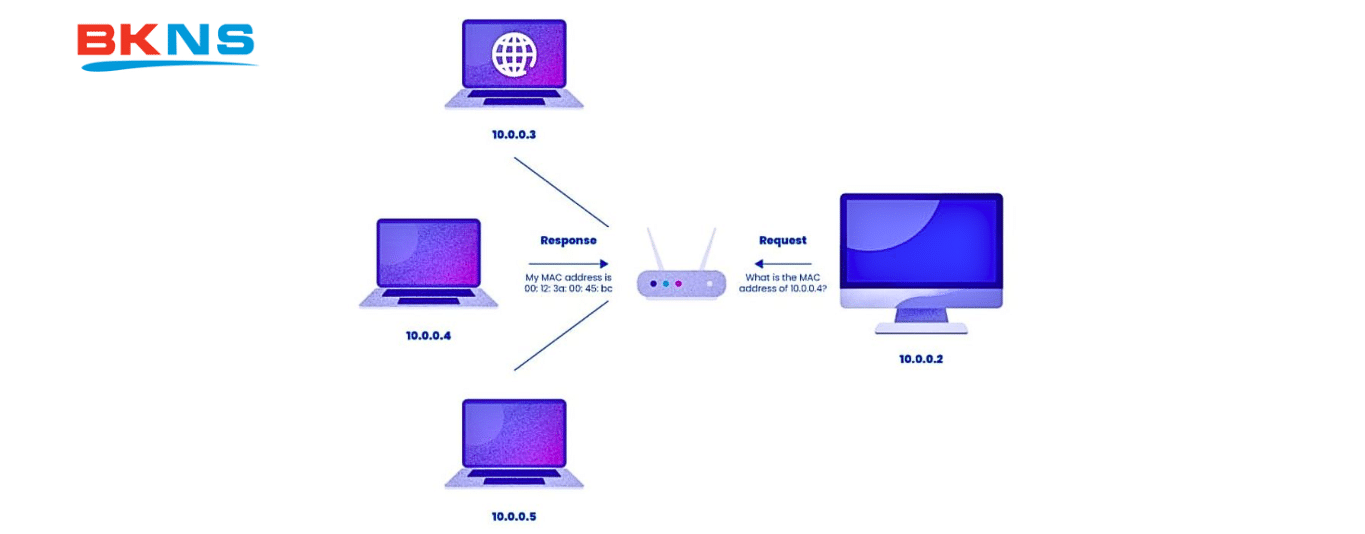

Quá trình hoạt động

Quá trình hoạt động của ARP là khi một thiết bị muốn gửi dữ liệu đến một địa chỉ IP nào đó trong mạng LAN, nó sẽ kiểm tra bảng ARP để xem xem địa chỉ MAC tương ứng đã được ánh xạ hay chưa. Nếu địa chỉ MAC đã có trong bảng ARP, thiết bị gửi dữ liệu trực tiếp đến địa chỉ MAC đó. Trong trường hợp địa chỉ MAC chưa có trong bảng ARP, thiết bị gửi yêu cầu ARP broadcast để hỏi tất cả các thiết bị trong mạng về địa chỉ MAC tương ứng với địa chỉ IP mục tiêu. Sau đó, thiết bị chủ sở hữu địa chỉ IP mục tiêu sẽ trả lời yêu cầu ARP với địa chỉ MAC của nó, và quá trình ánh xạ được hoàn tất. Kết quả là, thiết bị gửi dữ liệu có thể gửi trực tiếp đến địa chỉ MAC đã được xác định.

Như vậy, ARP đóng vai trò quan trọng trong việc kết nối địa chỉ IP với địa chỉ MAC trong mạng LAN, cho phép các thiết bị giao tiếp và truyền dữ liệu một cách hiệu quả.

Giao thức ARP hoạt động như thế nào?

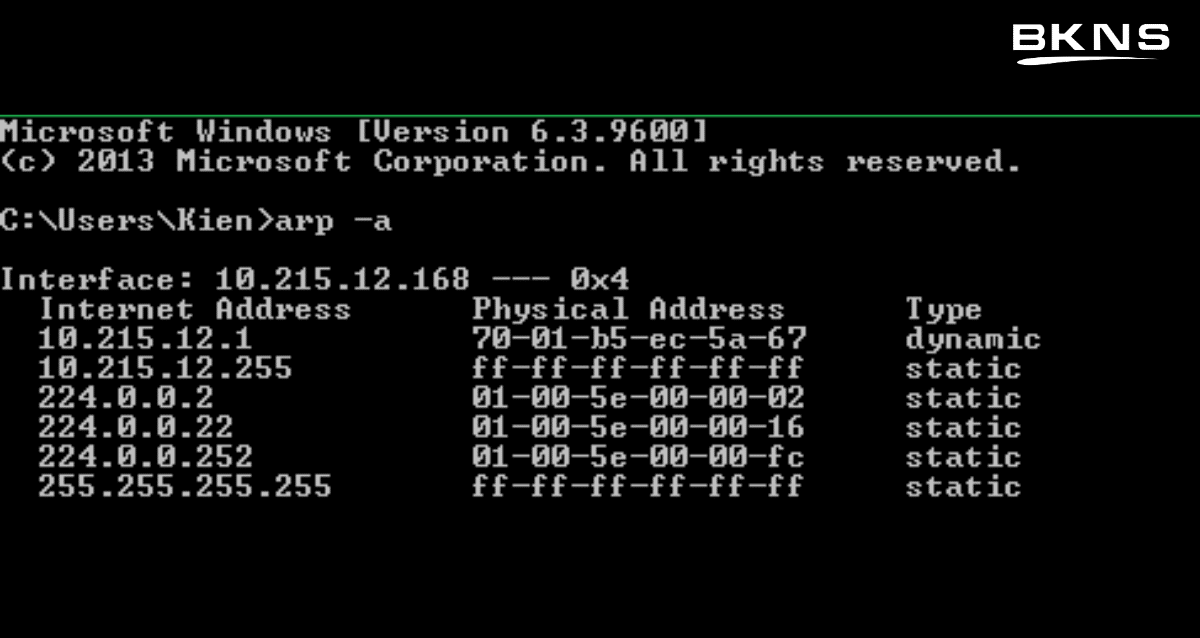

Ở lớp mạng, khi nguồn muốn tìm đến địa chỉ MAC của thiết bị đích, nó sẽ tìm địa chỉ MAC (Địa chỉ vật lý) ở trong ARP cache hoặc bảng ARP trước. Nếu địa chỉ này có ở trong đó, nó sẽ sử dụng địa chỉ MAC ở đó để thực hiện giao tiếp. Bên cạnh đó, nếu người dùng muốn xem ARP cache của mình (trong Windows), hãy mở Command Prompt rồi nhập arp -a. Một bảng ARP sẽ hiện ra như sau:

Nếu địa chỉ MAC không có ở trong bảng ARP, thiết bị nguồn sẽ tạo một thông báo ARP Request. Thông báo này bao gồm địa chỉ MAC và IP của nguồn, còn địa chỉ MAC và IP sẽ được bỏ trống vì nguồn vẫn đang tìm kiếm địa chỉ này. Ví dụ:

Sender's MAC Address 00-11-0a-78-45-AD

Sender's IP Address 192.16.10.104

Target's MAC Address 00-00-00-00-00-00

Target's IP Address 192.16.20.204Sau đó, thiết bị nguồn sẽ gửi ARP request đến mạng cục bộ.

Thiết bị nguồn gửi ARP request đến mạng cục bộ

Tất cả thiết bị khác trong mạng LAN đều sẽ nhận được thông báo này. Bây giờ, tất cả thiết bị sẽ so sánh địa chỉ IP của đích với địa chỉ IP của chính nó. Nếu địa chỉ IP của đích khớp với IP của thiết bị, nó sẽ gửi một thông báo ARP Reply. Ngược lại, nếu địa chỉ IP không khớp với nhau, thiết bị sẽ drop packet đó.

Các thiết bị có địa chỉ IP khớp với IP đích sẽ trả lời và gửi một thông báo ARP Reply. Thông báo này sẽ bao gồm địa chỉ MAC của thiết bị đó. Sau đó, thiết bị đích sẽ cập nhật bảng ARP rồi lưu trữ địa chỉ MAC của nguồn để giao tiếp. Tiếp đến, nguồn sẽ trở thành đích cho thiết bị này và tin nhắn ARP Reply sẽ được gửi đi.

Sender's MAC Address 00-11-0a-78-45-AA

Sender's IP Address 192.16.20.204

Target's MAC Address 00-11-0a-78-45-AD

Target's IP Address 192.16.10.104Thông báo ARP thuộc loại unicast, và không thể được truyền đi vì nguồn gửi ARP Reply đến dích biết địa chỉ MAC của thiết bị nguồn.

Khi nguồn nhận được ARP reply, nó sẽ biết được địa chỉ MAC đích và cập nhật ARP cache. Bây giờ, các packet có thể được gửi dưới dạng địa chỉ MAC đích của nguồn.

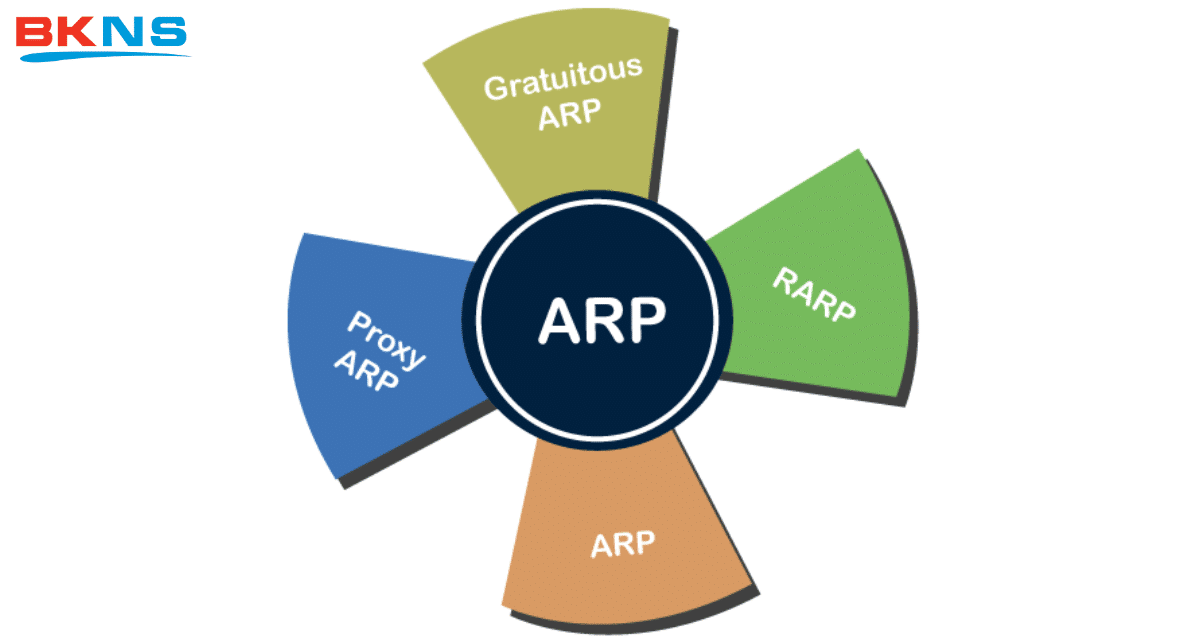

Các loại ARP

Vậy cách phân loại giao thức ARP là gì? ARP được phân thành 4 loại chính:

- • Proxy ARP

- • Gratuitous ARP

- • Reverse ARP

- • Inverse ARP

Proxy ARP

Trong phương pháp Proxy ARP, các thiết bị Layer 3 có thể phản hồi các ARP request. Loại ARP này được cấu hình sao cho router sẽ phản hồi địa chỉ IP đích, và ánh xạ địa chỉ MAC đến địa chỉ IP đích và người gửi khi nó đến được đích.

Gratuitous ARP

Gratuitous ARP là một loại ARP request khác của host. Loại request này giúp mạng có thể xác định các địa chỉ IP bị trùng lặp. Do đó, khi router hay switch gửi ARP request để lấy địa chỉ IP, nó sẽ không nhận được phản hồi ARP nào. Vì vậy cũng không có node nào có thể sử dụng địa chỉ IP được cấp cho router hay swictch đó.

Reverse ARP (RARP)

Reverse ARP (RARP) là một loại giao thức ARP được hệ thống client trong LAN sử dụng để yêu cầu địa chỉ IPv4 của nó từ bảng ARP router. Quản trị viên mạng chủ yếu tạo một bảng trong bộ gateway-router, giúp xác định địa chỉ MAC đến IP cụ thể.

Inverse ARP (InARP)

InARP là một loại ARP dùng để tìm địa chỉ IP của các node từ địa chỉ lớp liên kết dữ liệu. InARP được sử dụng rộng rãi cho các rơ-le frame mạng ATM, trong đó địa chỉ mạch ảo Lớp 2 thu được từ việc signal của Layer 2.

Tại sao giao thức ARP lại dễ bị tấn công?

Để hiểu về tấn công, trước hết bạn cần hiểu cơ chế cơ bản. ARP (Address Resolution Protocol) là giao thức dùng để “hỏi đường” trong mạng nội bộ (LAN). Nó có nhiệm vụ dịch địa chỉ IP sang địa chỉ MAC.

Lỗ hổng chết người của ARP: Giao thức này hoạt động dựa trên “niềm tin”. Nó là một giao thức Stateless (phi trạng thái), nghĩa là:

- Các thiết bị sẽ tự động chấp nhận các gói tin cập nhật ARP (ARP Reply) ngay cả khi chúng không hề gửi yêu cầu hỏi.

- Không có cơ chế xác minh xem người trả lời có đúng là thiết bị thật hay không.

Chính vì sự “nhẹ dạ cả tin” này mà Hacker có thể dễ dàng giả mạo.

Cơ chế tấn công ARP Spoofing hoạt động như thế nào?

Hãy tưởng tượng ARP giống như việc điểm danh trong lớp học:

- Bình thường: Bạn (Máy A) hỏi: “Ai là Lớp trưởng (Router)?”. Lớp trưởng thật giơ tay: “Tớ đây, mã số X”.

- Khi bị tấn công: Khi bạn vừa hỏi, Kẻ mạo danh (Hacker) lập tức hét to hơn: “Tớ là Lớp trưởng đây, mã số Y”.

Do máy tính của bạn tin vào người trả lời nhanh nhất, nó sẽ cập nhật bảng ARP Cache với thông tin giả. Lúc này, toàn bộ dữ liệu bạn gửi ra Internet sẽ đi qua máy của Hacker trước.

Quy trình kỹ thuật (Technical Flow)

- Bước 1 – Quét mạng: Hacker dùng tool quét toàn bộ IP trong mạng LAN.

- Bước 2 – Gửi gói tin giả (Gratuitous ARP): Hacker gửi liên tục các gói tin ARP Reply giả mạo, nói rằng “IP của Router (Gateway) đang gắn với địa chỉ MAC của Hacker”.

- Bước 3 – Đầu độc (Poisoning): Máy nạn nhân cập nhật bảng ARP, trỏ lối ra Internet về phía máy Hacker.

- Bước 4 – Chuyển tiếp (Forwarding): Hacker bật chế độ “IP Forwarding” để nạn nhân vẫn vào mạng bình thường nhưng toàn bộ dữ liệu đã bị sao chép lại.

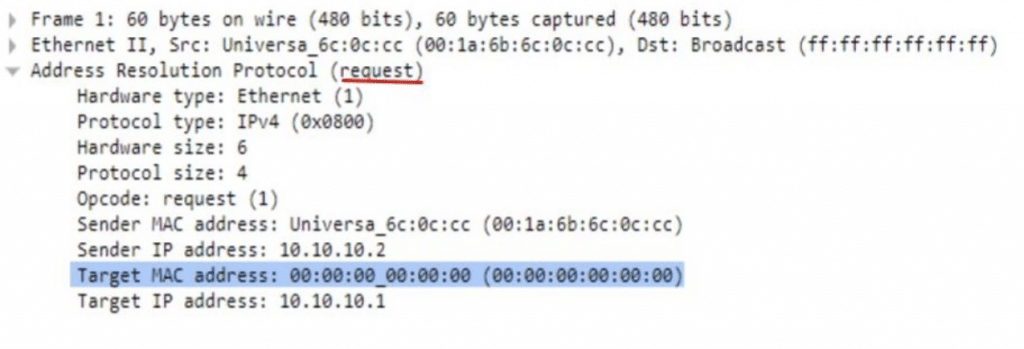

Ví dụ về giao thức ARP

Các thông báo ARP Request và ARP Reply có thể được capture. Sau đây là một ví dụ về các thông báo ARP Request được capture để minh họa cách hoạt động của ARP là gì. Ta có thể thấy rằng địa chỉ MAC ở ví dụ dưới được bỏ trống (00:00:00:00:00:00).

Thông báo request sẽ chứa nhiều trường khác nhau như:

- Loại phần cứng – Chỉ định phần cứng được sử dụng trong quá trình tuyền thông báo ARP. Loại phần cứng chủ yếu là Ethernet.

- Loại giao thức – một con số được gán cho từng giao thức, ở đây là giao thức IPv4: 2048 (hay 0x0800 trong hệ Hexa).

- Kích thước giao thức – độ dài địa chỉ IPv4 (ở đây là 4 byte).

- Opcode – xác định bản chất của thông báo ARP. Trong đó, 1 là ARP Request, còn ARP Reply là 0.

- Địa chỉ IP nguồn – ở đây là 10.10.10.2

- Địa chỉ IP đích – ở đây là 10.10.10.1

- Địa chỉ MAC nguồn – trong ví dụ này là 00:1a:6b:6c:0c:cc

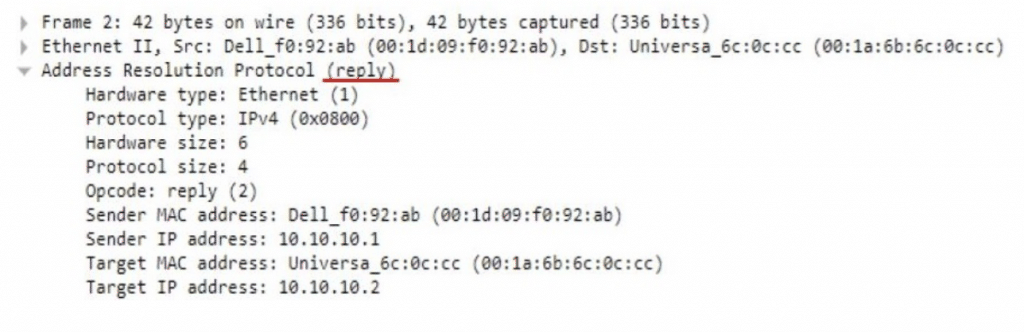

Tiếp đến, một thông báo ARP Reply được capture. Tin nhắn phản hồi sẽ chứa địa chỉ MAC mà nguồn yêu cầu. Địa chỉ MAC 00:1d:09:f0:92:ab được gửi ở trong thông báo ARP Reply.

Cách kiểm tra máy tính có bị ARP Spoofing không

Bạn không cần cài phần mềm phức tạp, hãy sử dụng ngay công cụ có sẵn trên Windows/Mac.

Bước 1: Mở Command Line

Nhấn tổ hợp phím Windows + R, gõ cmd và nhấn Enter.

Bước 2: Kiểm tra bảng định tuyến

Gõ lệnh sau để xem danh sách các thiết bị trong mạng:

arp -aBước 3: Phân tích kết quả (Quan trọng)

Hãy nhìn vào cột Physical Address (Địa chỉ MAC). Dấu hiệu máy bạn bị tấn công là:

CẢNH BÁO: Nếu bạn thấy hai địa chỉ IP khác nhau (thường là IP của Gateway và IP một máy lạ) nhưng lại có chung một địa chỉ MAC.

Ví dụ output bị nhiễm độc:

Internet Address Physical Address Type 192.168.1.1 00-11-22-33-44-55 dynamic <-- Đây là Gateway giả 192.168.1.105 00-11-22-33-44-55 dynamic <-- Đây là máy Hacker

Giải pháp ngăn chặn ARP Spoofing hiệu quả

1. Gán tĩnh ARP (Static ARP) – Giải pháp cho cá nhân

Đây là cách hiệu quả nhất để bảo vệ máy tính cá nhân. Bạn sẽ “ép” máy tính chỉ tin tưởng đúng địa chỉ MAC thật của Router.

Câu lệnh thực hiện trên Windows (Admin):

Bước 1: Tìm tên card mạng và thông tin Gateway bằng lệnh ipconfig /all.

Bước 2: Sử dụng lệnh sau để gán cứng:

netsh interface ipv4 add neighbors "Tên_Card_Mạng" "IP_Gateway" "MAC_Gateway"Ví dụ thực tế:

netsh interface ipv4 add neighbors "Wi-Fi" 192.168.1.1 a0-b1-c2-d3-e4-f5

2. Sử dụng VPN (Mạng riêng ảo)

VPN sẽ tạo ra một đường hầm mã hóa. Ngay cả khi Hacker thực hiện thành công ARP Spoofing và bắt được gói tin, họ cũng chỉ thấy các ký tự mã hóa vô nghĩa thay vì nội dung chat hay mật khẩu của bạn.

3. Giải pháp cho Doanh nghiệp (Cấu hình Switch)

Với quản trị viên mạng, hãy bật tính năng Dynamic ARP Inspection (DAI) và DHCP Snooping trên các thiết bị Switch (Cisco, Juniper, MikroTik) để tự động chặn các gói tin ARP giả mạo.

Tóm lại

ARP Spoofing là một kỹ thuật tấn công cũ nhưng vẫn cực kỳ hiệu quả trong các mạng Wi-Fi công cộng. Để an toàn, hãy hạn chế giao dịch ngân hàng khi dùng Wi-Fi quán cafe hoặc luôn bật VPN để mã hóa dữ liệu.

[mautic type=”form” id=”6″]