Cách cấu hình openvpn trên pfsense vpn đơn giản dễ làm

Thịnh Văn Hạnh

26/12/2025

3860 Lượt xem

Chia sẻ bài viết

Bạn đang cần VPN để nhân viên truy cập mạng nội bộ từ xa bằng pfSense. Nếu làm đúng, OpenVPN trên pfSense sẽ cho bạn ba thứ quan trọng: kết nối ổn định, kiểm soát quyền truy cập rõ ràng, và quản trị dễ vì có thể xuất sẵn file cấu hình cho người dùng.

Bài này hướng dẫn cấu hình OpenVPN Remote Access theo trình tự chuẩn, có đủ phần mà nhiều bài hay thiếu như firewall rules, chọn tunnel network tránh trùng subnet, kiểm tra log, và xử lý lỗi phổ biến.

Tóm Tắt Bài Viết

Tìm hiểu chung về VPN

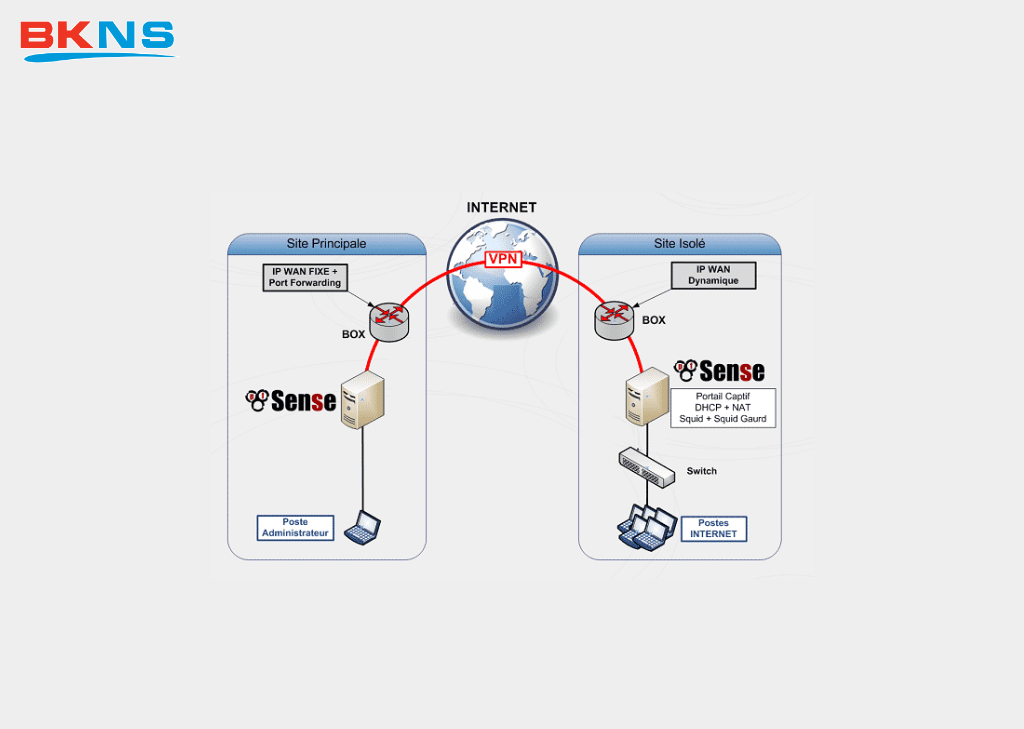

VPN là mạng riêng ảo, tên đầy đủ là Virtual Private Network. Nhờ có VPN mà các thiết bị ngoài internet có thể gia nhập mạng LAN nội bộ. Hiện nay, mạng này được ứng dụng phổ biến tại các tổ chức phi chính phủ, công ty nhiều chi nhánh,…

Hiểu một cách đơn giản, VPN là thiết bị cho phép bạn truy cập vào các máy trong hệ thống mạng nội bộ dù bạn ở ngoài công ty. VPN tạo nên một “đường hầm” kết nối để thiết bị bạn đang sử dụng có khả thể truy cập mạng LAN nội bộ.

> Tìm hiểu thêm về dịch vụ VPN uy tín tại BKNS

Cần chuẩn bị trước khi cấu hình OpenVPN trên pfSense

Trước khi bấm Wizard, bạn chốt rõ 5 điểm dưới đây để tránh tình trạng kết nối được nhưng không vào được LAN.

WAN IP hoặc DDNS

- Nếu WAN IP tĩnh, dùng trực tiếp

- Nếu WAN IP động, nên cấu hình DDNS để người dùng luôn kết nối đúng địa chỉ pfSense

Port và giao thức

- Khuyến nghị UDP vì hiệu năng tốt và phổ biến

- Port hay dùng là 1194, có thể đổi nếu ISP chặn hoặc bạn muốn giảm va chạm

Dải mạng LAN cần truy cập

Bạn phải biết chính xác LAN subnet nội bộ, ví dụ 192.168.10.0 trên 24.

Tunnel network cấp cho VPN client

Tunnel network bắt buộc không trùng LAN, ví dụ 10.8.0.0 trên 24.

Chọn kiểu đi mạng

- Split tunnel: client chỉ đi vào nội bộ, Internet vẫn đi trực tiếp ở phía client

- Full tunnel: client đi Internet qua VPN, phù hợp khi cần kiểm soát hoặc bảo vệ khi dùng wifi công cộng

Checklist chuẩn bị nhanh

- WAN IP tĩnh hoặc DDNS hoạt động

- UDP port cho OpenVPN đã chọn

- LAN subnet nội bộ đã xác định

- Tunnel subnet không trùng bất kỳ subnet phổ biến

Bạn biết rõ dùng split tunnel hay full tunnel

Cấu hình VPN trên Pfsense như thế nào?

Bước 1: Đăng nhập Pfsense

Bước 2: Tìm đến System và chọn Certificate Manager

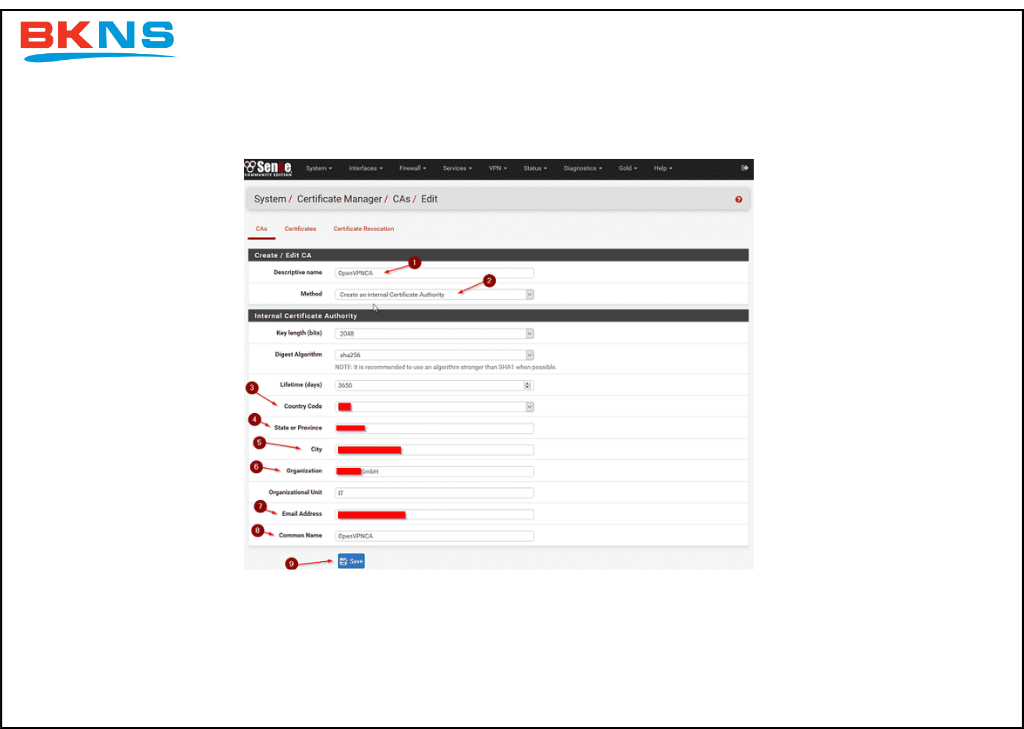

Bước 3: Chọn CAs

Bước 4: Click vào Add (hình dưới)

Bước 5: Xuất hiện bảng => điền đầy đủ thông tin

Bước 6: Chọn Create an internal Certificate Authority => Đặt Common name cho nó

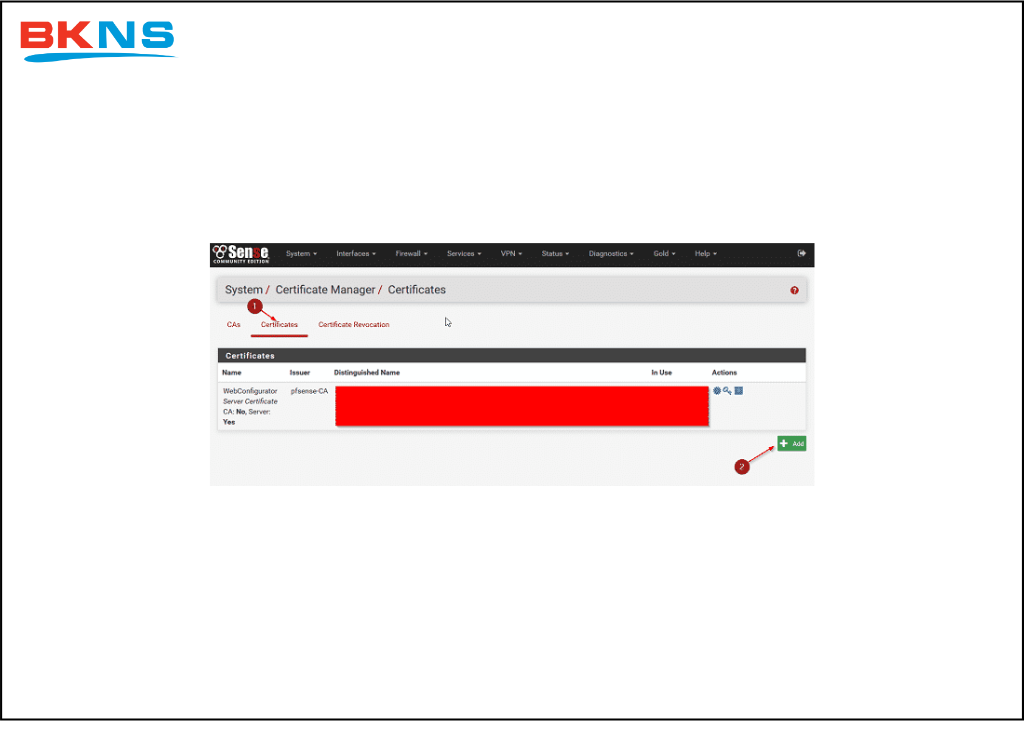

Bước 7: Đến System và chọn Certificate Manager

Bước 8: Chọn Certificates => Add

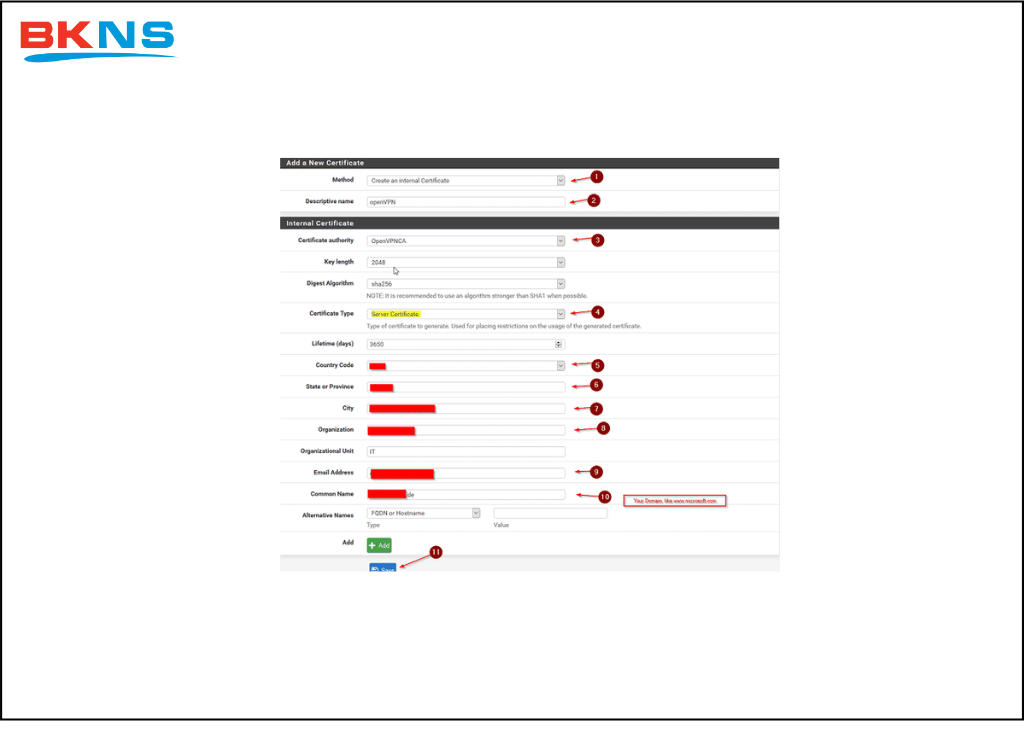

Bước 9: Tạo Certificate cho openVPN

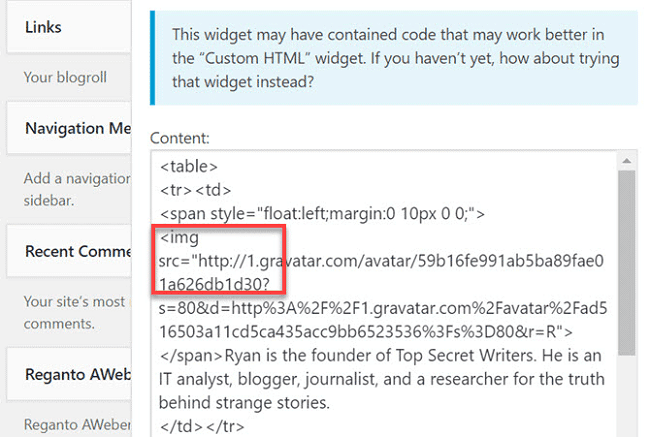

Bước 10: Điền thông tin. Lưu ý chọn Certificate OpenVPN CA và Create an Internal Certificates vừa tạo. Chọn Server Certificate tại mục Certificate Type

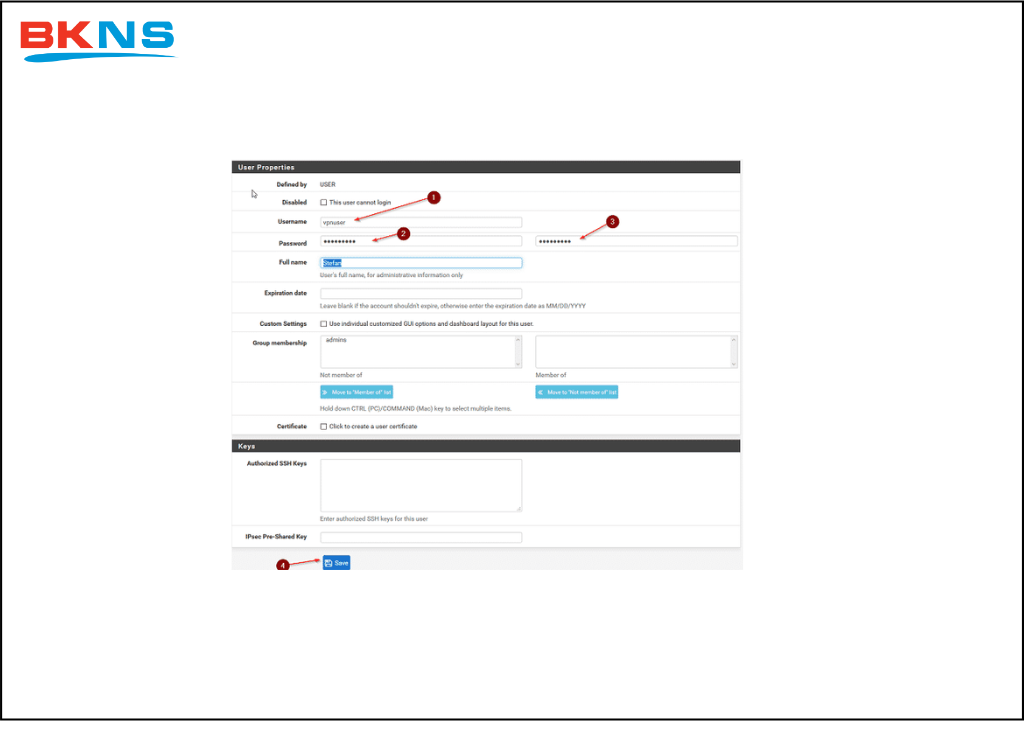

Bước 11: Để tạo VPN User bạn vào mục System và chọn User Manager

Bước 12: Chọn Users => Add (hình dưới)

Bước 13: Điền đầy đủ và chính xác Username, Password => Save

Bước 14: Trở về System => chọn Certificate Manager

Bước 15: Chọn Certificates và tạo User Certificate cho User mới tạo

Bước 16: Save

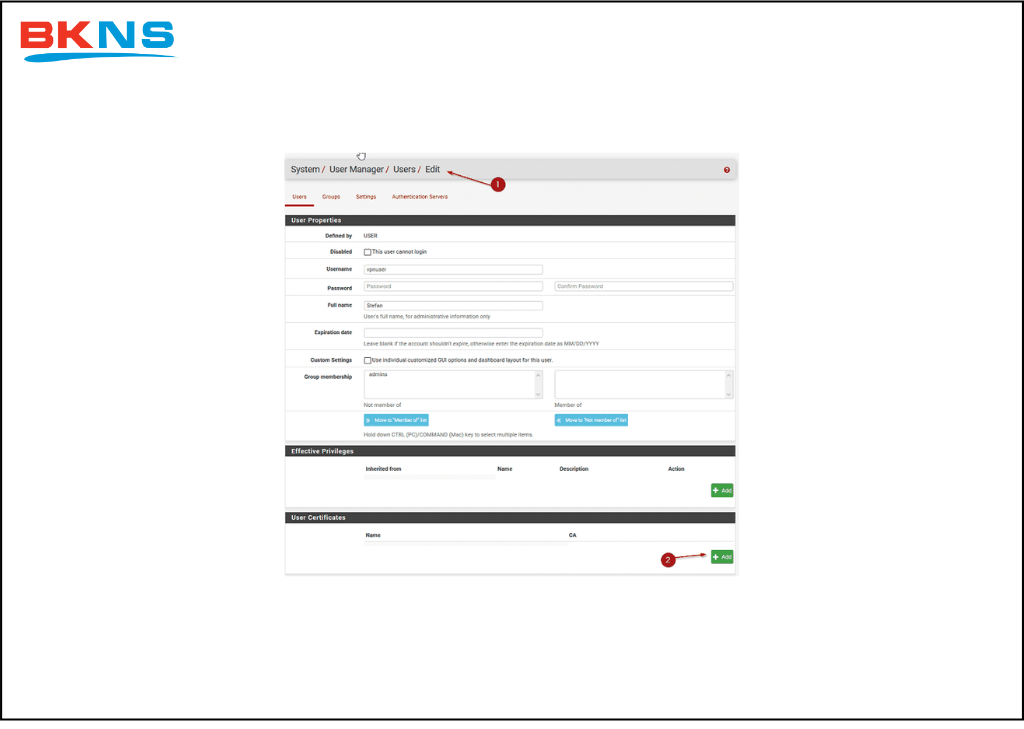

Bước 17: Trở lại menu System => chọn User Manager => Users

Bước 18: Click vào Edit của VPN User mới tạo

Bước 19: Gán Certificate mới tạo cho VPN User

Bước 20: Chọn Add & Cert tại mục User Certificates để gán

Bước 21: Đến mục Method và chọn Choose an existing certificate

Bước 22: Điền tên mô tả => chọn VPN User Certificate => Save

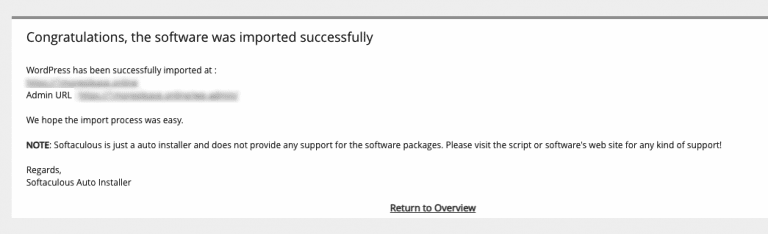

Bước 23: Cài đặt gói openvpn-client-export bằng cách trở về System => chọn Package Manager

Bước 24: Click vào Available Packages

Bước 25: Đến mục Search Term => gõ vào Open => chọn Search để pfSense thực hiện truy vấn gói cài đặt chứa từ khóa

Bước 26: Cài đặt gói Dynamic Dns Service (bỏ qua bước này nếu bạn dùng địa chỉ IP tĩnh)

Bước 27: Cấu hình OpenVPN Server bằng cách đến menu VPN => chọn OpenVPN

Bước 28: Click vào mục Wizards

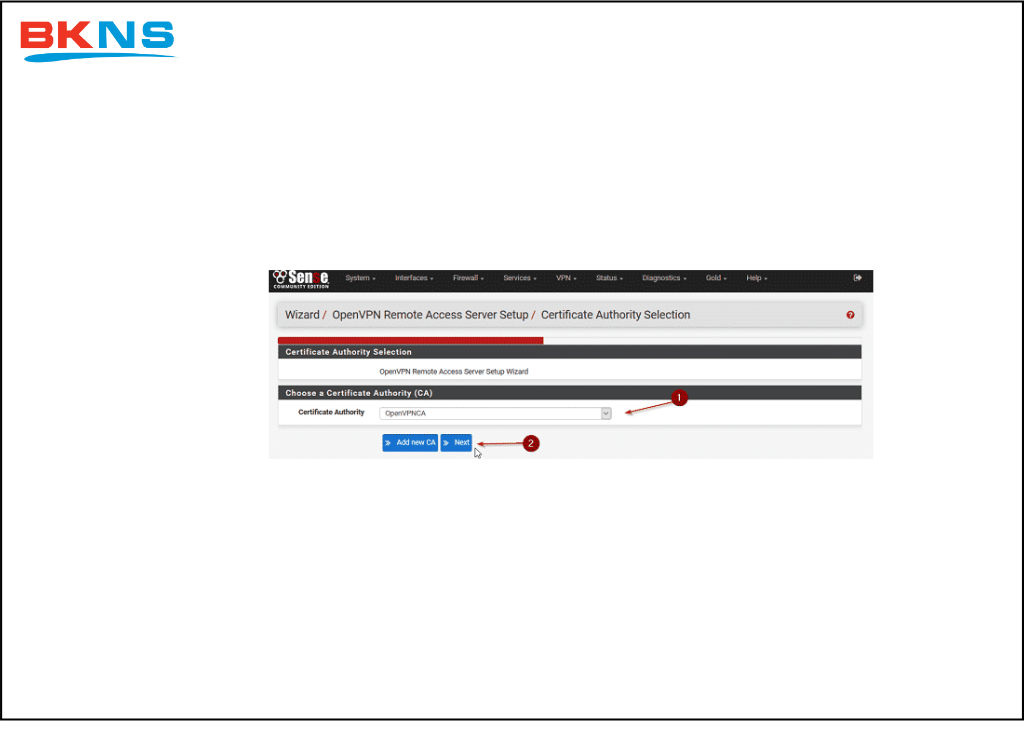

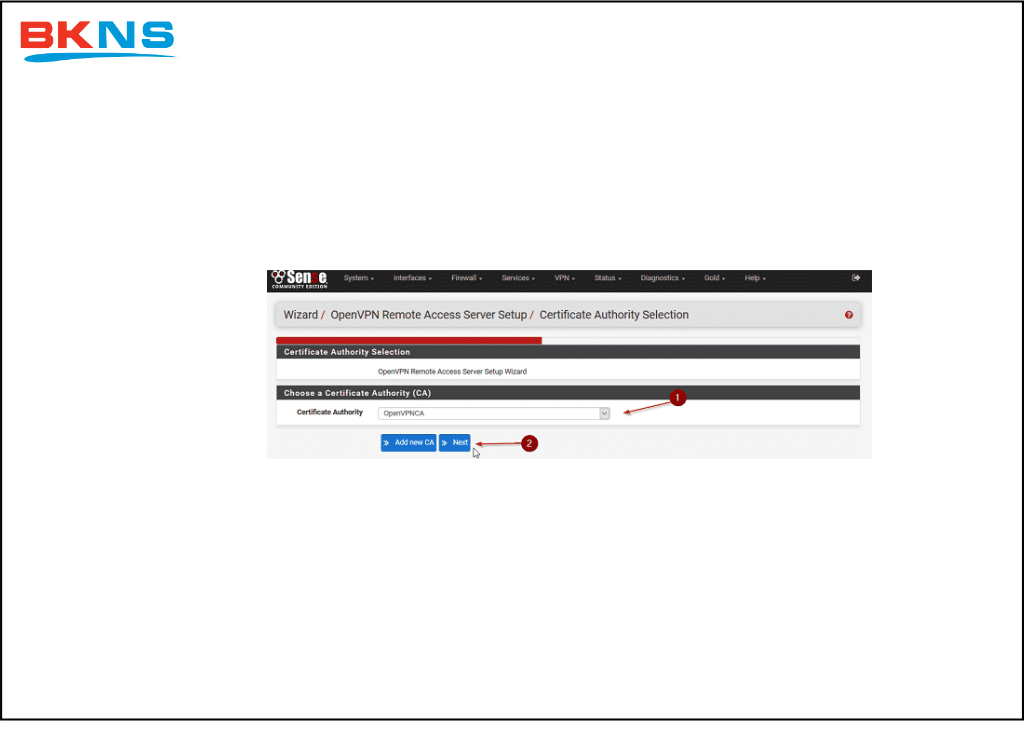

Bước 29: Chọn OpenVPN CA tại mục Certificate Authority => Next

Bước 30: Đến mục Certificate => chọn Server Certificate Selection => Certificate openVPN

Bước 31: Chọn Wan tại mục Interface

Bước 32: Cấp cho pfSense một lớp mạng riêng, không trùng với lớp mạng LAN hiện tại => Next

Bước 33: Đến OpenVPN và chọn Client Export Utility

Bước 34: Chọn tên miền của bạn tại mục Interface IP Address nếu dùng IP động và chọn Interface IP Address nếu dùng IP tĩnh

Bước 35: Nếu không muốn có nhiều User kết nối với VPN server một lúc, hãy tích chọn User Random Local Port

Bước 36: Tìm mục OpenVPN Client => chọn Current Windows Installer và download

Bước 37: Cài đặt gói openvpn-install.exe tại máy khách bằng cách chuột phải và đến Run as Administrator

Bước 38: Cài đặt gói openvpn-postinstall.exe

Bước 39: Xuất hiện biểu tượng màu xanh lá và ổ khóa => Click vào và chọn Connect để kết nối đến máy chủ VPN

Bước 40: Nhập Username và Password ở màn hình đăng nhập và thử kết nối

Thiết lập Firewall Rules cho OpenVPN trên pfSense

Có hai nhóm rule bạn cần hiểu rõ:

- Rule ở WAN để cho phép client từ Internet kết nối vào OpenVPN server

- Rule ở tab OpenVPN để cho phép traffic trong tunnel đi vào LAN hoặc đi Internet

Rule ở tab WAN

Vào Firewall, Rules, tab WAN, tạo rule dạng sau

| Trường | Giá trị gợi ý |

| Action | Pass |

| Interface | WAN |

| Protocol | UDP |

| Source | any hoặc giới hạn IP nếu có |

| Destination | WAN address |

| Destination port | port OpenVPN bạn chọn |

| Description | Allow OpenVPN inbound |

Mục tiêu: mở đúng cửa để client bắt tay vào server.

Rule ở tab OpenVPN

Vào Firewall, Rules, tab OpenVPN, tạo rule cho phép client vào LAN

| Trường | Giá trị gợi ý |

| Action | Pass |

| Interface | OpenVPN |

| Protocol | any hoặc chỉ TCP, UDP tùy nhu cầu |

| Source | OpenVPN net |

| Destination | LAN net hoặc subnet nội bộ cần truy cập |

| Description | Allow VPN to LAN |

Mục tiêu: cho phép người dùng trong VPN truy cập tài nguyên nội bộ.

Nếu bạn dùng full tunnel và muốn client ra Internet qua VPN

Khi bật full tunnel, thường bạn cần hai việc:

- Rule ở tab OpenVPN cho phép OpenVPN net đi any

- Outbound NAT cho VPN subnet ra WAN

Bạn vào Firewall, NAT, Outbound.

- Nếu đang ở Automatic, thường pfSense sẽ tự lo phần lớn

- Nếu đang ở Manual hoặc Hybrid, bạn phải tạo thêm rule NAT cho OpenVPN subnet

Nếu bạn không chắc hệ thống NAT đang ở chế độ nào, hãy kiểm tra trước khi sửa và ghi lại cấu hình cũ để rollback khi cần.

>> Tìm hiểu thêm:

- [MẸO] Cách Đổi VPN Đơn Giản, Nhanh Chóng Với 5 Bước

- Lỗi Không Kết Nối Được VPN và Cách Khắc Phục Hiệu Quả

- [Hướng dẫn] Cách Cấu Hình và Cài Đặt VPN cho iPhone Đơn Giản

Trên đây là các bước để cấu hình VPN trên Pfsense. Nếu chưa thực hiện thành công, hãy cho BKNS biết bằng cách comment bên dưới bài viết. Ghé thăm website bkns.vn thường xuyên để cập nhật thêm nhiều bài chia sẻ hữu ích về dịch vụ Email, Domain, Hosting, VPS, SSL, Website,…

Nguồn: BKNS